Tech x Conflits – La cyber guerre a bien lieu

Depuis la création d’Internet, le cyberespace est devenu un lieu de plus en plus conflictuel. En effet, pour assurer leur suprématie, les acteurs géopolitiques s’y livrent des batailles à tous les degrés d’intensité. Ces conditions nouvelles doivent inciter les démocraties libérales à améliorer leurs capacités défensives et offensives.

***

Depuis la création d’Internet, le cyberespace est devenu un lieu de plus en plus conflictuel.

Entré en phase d’expansion à la création d’Internet, le cyberespace n’a eu de cesse d’acquérir de plus en plus d’importance dans nos sociétés. Selon l’historien Cédric Tellenne, le cyberespace est un « espace immatériel produit par l’ensemble des relations sociales qui s’établissent via des réseaux de communications informatiques interconnectées » (Les 100 mots de la géopolitique). S’appuyant sur des infrastructures matérielles, comme les câbles sous-marins et les serveurs, l’espace virtuel s’étend après la création du World Wide Web, fondamental pour l’internet contemporain, par l’ingénieur Tim Berners-Lee en 1989. En une trentaine d’années à peine, Internet a gagné une dimension globale. Aujourd’hui, près de 57% de la population mondiale est connectée. En moyenne, chacun d’entre nous passe 6H42 par jour dans le cyberespace.

Ainsi, le cyberespace est aujourd’hui un lieu majeur pour l’expression des rapports de forces géopolitiques. Les puissances visent à y acquérir la suprématie puisque cet espace commun est amplement dérégulé. Selon Thomas Gomart, le cyberespace est ainsi un « champ de confrontation à part entière » (L’affolement du monde). Confirmant ce constat, les firmes multinationales Thales et Verint dévoilent en octobre 2019 le CyberThreat Handbook. Celui-ci est un rapport conjoint sur les cybers menaces. Il est fondé sur l’analyse de 490 attaques pendant 10 ans. Il confirme le rôle majeur que jouent les États nations car 49% des cybers attaques leurs sont attribuables. Les États possèdent les moyens financiers, techniques et matériels pour s’imposer dans le cyberespace.

En effet, pour assurer leur suprématie, les acteurs géopolitiques s’y livrent des batailles à tous les degrés d’intensité.

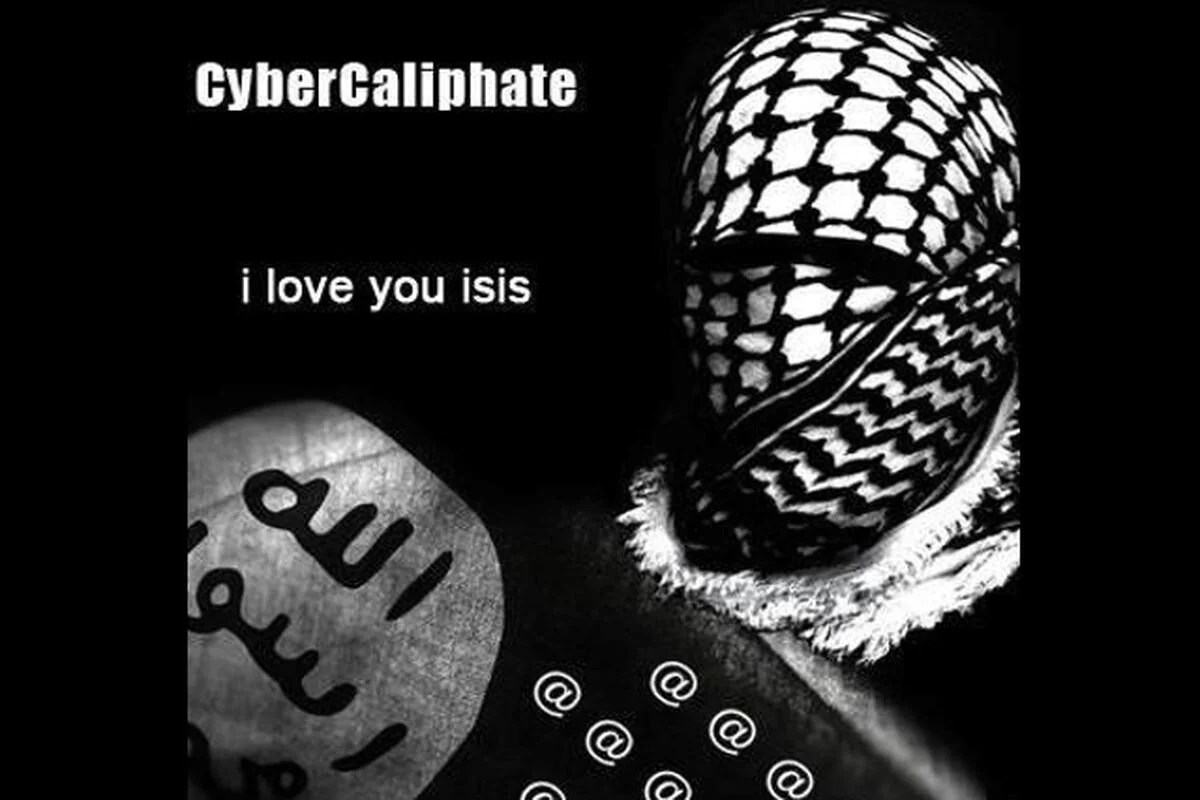

Les puissances sont engagées dans des cyberguerres qui se combinent avec les rivalités classiques. Cela signifie que l’espace virtuel est un champ de bataille complémentaire pour gagner des conflits bien réels. Par exemple, les États membres de l’Union européenne (UE) font l’objet d’attaques régulières de groupes terroristes menaçants comme l’État islamique. Pour anéantir leur capacité de propagande, et réduire leurs canaux de recrutement, l’agence de police Europol a lancé une cyberattaque d’envergure en novembre 2019 avec l’appui de 12 pays et 9 fournisseurs de service en ligne. Plus de 26 000 supports de l’agence de propagande djihadiste AMAQ ont ainsi été mis hors d’état de nuire dans le cyberespace.

Les puissances peuvent aussi opter pour des stratégies d’influence qui débouchent sur des campagnes de désinformation. Bien avant l’avènement d’Internet, les Soviétiques avaient déjà développé leurs capacités à conduire des guerres de l’information avec leur propagande pendant la guerre froide. Héritant de cette expertise, la Russie de Vladimir Poutine poursuit la lutte d’influence dans le cyberespace. Elle soutient la création de « sites internet et blogs d’extrême-droite » et de « comptes non attribués sur les réseaux sociaux gérés par des robots et des trolls » selon les chercheurs de la RAND Corporation (Comprendre la propagande russe en Europe de l’Est). Elle réalise aussi des opérations de déstabilisation pour faire basculer les élections démocratiques comme aux États-Unis en 2016 et en France en 2017.

Discrètes et efficaces, les opérations d’espionnage complètent l’arsenal des puissances agissant dans le cyberespace. Les États-Unis ont su s’appuyer sur leurs capacités technologiques et leurs moyens financiers pour mettre en place un réseau mondial de renseignement numérique. En 1946, au début de la guerre froide, le traité de sécurité UKUSA fut signé entre le Royaume-Uni et les États-Unis, il prévoyait l’interception des communications. Avec le Canada, l’Australie et la Nouvelle-Zélande, les signataires interconnectent leurs capacités de renseignement pour construire le système ECHELON. Il s’agit du plus grand système de surveillance de masse et d’espionnage industriel piloté par la National Security Agency (NSA) et rendu public par le lanceur d’alerte Edward Snowden.

Ces conditions nouvelles doivent inciter les démocraties libérales à améliorer leurs capacités défensives et offensives.

Face à des menaces augmentées, les démocraties libérales cherchent à consolider leurs aptitudes défensives pour assurer leur cyber sécurité. Les priorités majeures consistent à protéger les infrastructures critiques (serveurs, réseaux) et à sanctuariser les moments décisifs pour la vie du pays (crises, élections). Ainsi, tant à l’échelle européenne qu’à l’échelle nationale, les pouvoirs politiques en place se dotent d’organismes qui pilotent la lutte informatique défensive comme l’agence européenne ENISA et l’agence française ANSSI. Ils ont vocation à se coordonner avec les entreprises privées, piliers essentiels en cyber défense, ainsi qu’avec des gouvernements alliés pour conduire leurs opérations.

En complément, elles renforcent aussi leurs capacités offensives afin de riposter aux stratégies agressives de leurs ennemis. C’est le cas de la France qui dispose de talents et de capacités même si ses moyens techniques et financiers restent encore trop limités. Elle a mis en place en 2017 le commandement cyber (COMCYBER) qui a d’emblée développé sa doctrine d’action offensive. Doté de 1,6 Md€ dans la loi de programmation militaire 2019 – 2025, et fort de 4 000 cyber combattants, le COMCYBER a pour mission de « contribuer dans le cyberespace à la supériorité militaire » de la France. Autant dire qu’il aura fort à faire dans un cyberespace aussi essentiel qu’il est conflictuel.

***